10 recomendaciones de expertos para prevenir ataques DDoS

Un ataque de denegación de servicios distribuido DDoS consiste en técnicas y procedimientos orientados a afectar la disponibilidad de un recurso expuesto a Internet. Estos crecen cada vez más en complejidad y cantidad, y así logran vulnerar las barreras que normalmente funcionaban.

Pero ¿qué sugerencias conviene tener en cuenta para identificarlos y prevenirlos?

El tráfico de ataque de DDoS, en muchas ocasiones, podría tratarse de tráfico legítimo, utilizado con fines maliciosos. En ocasiones, también, como resultado de ataques de denegación de servicios dirigidos a aplicaciones o elementos orientados a estado como firewalls o concentradores VPN, la infraestructura de la víctima termina afectada de forma colateral, además, con conexiones de clientes válidos, que intentan acceder los servicios afectados, generando solicitudes de conexión repetitivas.

La complejidad creciente de los ataques de denegación de servicio y sus características multivector exigen el despliegue que permita la detección automatizada y que pueda adaptarse dinámicamente para mitigar las técnicas de ataque más sofisticadas.

En los últimos años, el crecimiento de ataques multivector se está convirtiendo en un nuevo reto para la detección de amenazas, debido a que su heterogeneidad, complejidad y duración hacen que para la víctima sea complicado detectarlas y poder reaccionar para la contención de daños.

Quizás le interese seguir leyendo: ¿Por qué América Latina es una mina de oro para los ciberdelincuentes?

Categorías de ataques DDoS

Volumétricos: intento de consumir el ancho de banda saturando los enlaces con tráfico malicioso, de manera que el tráfico del cliente válido ya no tenga por dónde circular. Aquí se cuentan distintas técnicas, con prevalencia por su masividad por ataques de reflexión/amplificación en UDP.

Agotamiento de estado TCP: son muy peligrosos e intentan consumir las tablas de estado de conexión de muchos componentes de infraestructura que tienen límite de conexiones (dispositivos stateful), como balanceadores de carga, firewalls, IPS, WAFs, VPNs y los propios servidores de aplicaciones. En muchos ataques DDos de este tipo, elementos como firewalls o concentradores VPNs terminan aportando en la indisponibilidad, ya que se convierten en puntos de quiebre en la cadena de servicio.

Capa de aplicaciones: este es el tipo más sofisticado de ataque DDoS. Puede ser muy peligroso, incluso con tasas de tráfico bajas (lo que genera que sean muy difíciles de detectar y mitigar proactivamente por soluciones no especializadas). Normalmente, apuntan a vulnerabilidades específicas de servicios y aplicaciones y son conocidos como ataques inteligentes.

Protección contra ataques DDoS y amenazas avanzadas en el perímetro

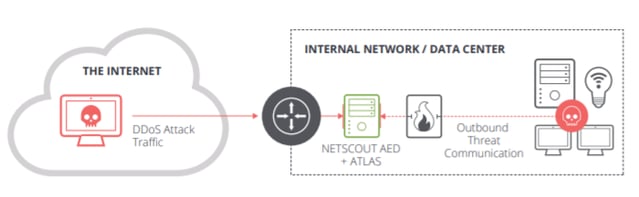

Netscout AED es una solución enfocada en la detección, mitigación y visibilidad de amenazas avanzadas que llegan a la red de las entidades a través de sus conexiones a Internet. Utiliza contramedidas basadas en inspección profunda de paquetes, eventos de aplicación y baselines para la prevención de ataques tipo DDoS y Feeds de inteligencia desde los centros de inteligencia de Netscout (ATLAS), desde donde se generan indicadores de compromiso de distintas clases de malware para mitigar amenazas de forma automatizada.

Su ubicación en el perímetro, con la combinación de inteligencia de amenazas, les permitirá estar prevenidos contra riesgo de ataques salientes originados directamente desde los servicios internos, bloqueando tráfico hacia botnets o destinos ofensores conocidos, comunicaciones de comando y control y aquellas anómalas asociadas a distintos tipos de malware.

En adición, la solución posibilita recibir indicadores de compromiso (IoCs) generados por terceras partes (usando STIX/TAXII), potenciado por la capacidad de que AED puede mitigar de forma stateless distintas amenazas, extendiendo su capacidad para protección de malware de diferentes tipos.

Libere recursos de seguridad con una protección adecuada

¿Qué medidas se han tomado hasta hoy? Se apilan productos de seguridad, se suma complejidad; pero esta última no necesariamente agrega protección. Como muchos ataques de alto nivel han demostrado, la complejidad no implica seguridad. Sin una protección adecuada, una empresa se expone a los impactos de los ciberatacantes sobre la disponibilidad y seguridad de su infraestructura crítica.

Para atender a estos desafíos, en Neosecure hemos diseñado Risk Control Edge, un servicio de seguridad que se emplaza como un appliance (Netscout AED) entre el router de Internet y el firewall. De este modo, actúa como un filtro de amenazas en el perímetro más externo de la red. Monitoreado y gestionado por el equipo de expertos en ciberseguridad de nuestro Centro de Ciber Defensa, cuenta con más de 10 años de experiencia en Argentina y es uno de los líderes en la región.

A través de este servicio podemos ayudar a garantizar la disponibilidad de los recursos que son críticos para el funcionamiento de la empresa, protegiendo y otorgando tráfico limpio a tu infraestructura de seguridad y dispositivos de red, liberando la presión sobre el equipo de seguridad a través de un servicio 100% gestionado.

Siga leyendo: Cómo lograr una mirada más amplia de la seguridad de mi empresa

Conozca nuestro Centro de Ciber Defensa

Los servicios gestionados de seguridad (SGS) de Neosecure ofrecen un amplio espectro de capacidades avanzadas. Esto incluye inteligencia de la amenaza, threat hunting, portal de visualización de la gestión de ciberseguridad, además del monitoreo en tiempo real y operación de dispositivos de seguridad en múltiples organizaciones.

Se basa en un modelo predictivo cuyo objetivo es anticiparse a las amenazas en forma proactiva e integrar, desde ahí, una cadena de acciones que permitan aumentar la capacidad de protección de los dispositivos, mejorar la detección, enriquecer la información y hacer más efectiva la respuesta a incidentes.

Neosecure entrega los SGS en Latinoamérica desde sus 2 CDC (Cyber Defense Center) en Santiago, Chile y Buenos Aires, Argentina y sus 2 CRC (Cyber Response Center) en Lima, Perú y Bogotá, Colombia, con ingenieros especializados y certificados. De esta manera es capaz de entregar respuestas oportunas y gran flexibilidad frente a las necesidades de las organizaciones.

¿Cómo prevenir ataques DDoS?

- Aplicar BCPs (Best Current Practices) a infraestructura/servidores/servicios IPv4/IPv6 para incrementar la resiliencia a ataques. Servicios habilitadores como DNS deben ser diseñados de forma escalable y distribuida, con políticas robustas que eviten ser objeto de ataques DDoS a nivel de aplicación o puedan ser usados como reflectores para lanzar ataques a terceros.

- Asegurarse de que, en lo posible, todos los recursos públicos expuestos estén protegidos con soluciones especializadas de mitigación (IDMSs), para que identifiquen rápidamente los tipos de ataque, habiliten las contramedidas correctas y filtren los que tienen mínima intervención humana.

- Implementar políticas de acceso a infraestructura remota para asegurar de que solo el tráfico relevante pueda alcanzar los concentradores VPN, jump boxes, etc. (Por ejemplo: políticas para VPN SSL/TLS o IPSEC, CIDR-based para site-to-site VPNs).

- Integrar mecanismos para acceso remoto con los AAA de la organización y uso de tecnologías 2FA.

- Implementar herramientas de visibilidad a nivel de paquetes para la infraestructura de red pública, como herramienta de microanálisis para amenazas sofisticadas.

- Desplegar infraestructura de acceso remoto en links de tránsito de Internet dedicados, que no estén combinados con otras aplicaciones (por ejemplo: DNS, webs públicas, acceso LAN Campus), con el fin de minimizar la probabilidad de afectación de disponibilidad a labores críticas en ese sentido.

- Debido a tendencias sofisticadas de reconocimiento previo al lanzamiento de ataques de DDoS, se recomienda implementar convenciones de nombres DNS que provean información útil al interno, pero no visibilidad al hacia el exterior. (Ej.: evitar el uso de strings “VPN” en records DNS de concentradores VPN).

- Inspeccionar tráfico inusual saliente de la red de servicios, que pueda asociarse a comunicaciones de comando y control, resolución contra servidores DNSs externos, para detectar intentos de comunicación al exterior para administración de bots, movimientos laterales, robo de credenciales, etc.

- Actualizar y parchar el software de servicios que están siendo vulnerados por campañas globales y que, por lo general, pueden ser utilizados para lanzar ataques DDoS, como servicios CLDAP, RDP sobre UDP, Plex Media SSDP, DTLS corriendo Citrix Application Delivery Controllers, comunicaciones con OpenVPN sobre UDP, etc.

- Integrar, dentro del ecosistema de seguridad perimetral, un componente de Threat Intelligence Gateway, que permita concentrar indicadores de compromiso de diversas fuentes en formatos abiertos, con el fin de bloquear de forma automatizada y stateless, tráfico entrante y saliente asociado a diferentes tipos de amenazas (ej: ransomware, phishng, APT, escaneos, comunicaciones comando y control, etc.), para reducir el riesgo del impacto a los servicios expuestos y sacarles presión a los elementos complementarios del ecosistema de seguridad.

La complejidad creciente de las amenazas hace que las empresas deban tomar cartas en el asunto adoptando medidas de seguridad para resguardar su información. En este blog te acercamos algunas recomendaciones. De todas formas, contar con un socio experto en seguridad puede ser una solución para optimizar tiempo y esfuerzo, y minimizar los riesgos.

¿Está su empresa adoptando medidas de prevención contra ataques DDoS?

¿Le gustaría profundizar más en la temática?

Acceda a la POC sobre este tema: